CHƯƠNG 2 – GIỚI THIỆU VLAN VÀ TRUNG KẾ –

CHƯƠNG 2 – GIỚI THIỆU VLAN VÀ TRUNG KẾ –

CHƯƠNG 2 – GIỚI THIỆU VLAN VÀ TRUNG KẾ – CHƯƠNG 2 – GIỚI THIỆU VLAN VÀ TRUNG KẾ – CHƯƠNG 2 – GIỚI THIỆU VLAN VÀ TRUNG KẾ –

Follow us :

CHƯƠNG 2 -GIỚI THIỆU VLAN VÀ TRUNG KẾ

I.GIỚI THIỆU

Trong môi trường mạng LAN sử dụng công nghệ Ethernet, phân đoạn mạng mà khi có bất cứ một thiết bị nào gửi gói tin dạng broadcast, tức là mang địa chỉ IP broadcast, thì tất cả các máy trong mạng đều nhận được thông tin này được gọi là một miền broadcast. Trên các switch không hỗ trợ mạng LAN ảo (VLAN), switch sẽ đẩy tất cả các gói tin dạng broadcast ra tất cả các cổng, ngoại trừ cổng mà nó nhận gói tin vào. Kết quả là, tất cả các cổng trên switch này đều thuộc cùng một miền broadcast. Nếu switch này kết nối đến các switch và các hub khác, các cổng trên switch này cũng sẽ trong cùng một miền broadcast.

Đang xem: Subinterface là gì, bài 10: mạng lan Ảo vlan, vtp

Một VLAN đơn giản là một tập hợp của các cổng của switch nằm trong cùng một miền broadcast. Các cổng có thể được nhóm vào các VLAN khác nhau trên từng switch và trên nhiều switch. Bằng cách tạo ra nhiều VLAN, các switch sẽ tạo ra nhiều miền broadcast. Lúc đó, khi một gói tin dạng broadcast được gửi bởi một thiết bị nằm trong một VLAN sẽ được chuyển đến những thiết bị khác trong cùng VLAN, và dĩ nhiền sẽ không ảnh hưởng đến các VLAN khác.

Mỗi VLAN nên có một dãy địa chỉ IP riêng và các thiết bị trong cùng VLAN được sử cùng dãy địa chỉ mạng này. Tuy nhiên, ta vẫn có thể đặt nhiều địa chỉ trong một VLAN và dùng tính năng gán địa chỉ IP thứ 2 (secondary address) trên các router để định tuyến giữa các VLAN và các subnet. Bạn cũng có thể thiết kế một mạng dùng chỉ một subnet trên nhiều VLAN và dùng router với chức năng proxy-arp để chuyển lưu lượng giữa các máy trong các VLAN này.

VLAN dùng riêng (private VLAN) có thể được xem như gồm một subnet trên nhiều VLAN. Các switch thuần tuý hoạt động lớp 2 chuyển các khung tin giữa các thiết bị trên cùng một VLAN nhưng nó không chuyển các khung tin giữa các thiết bị khác VLAN. Để chuyển dữ liệu giữa hai VLAN, một thiết bị switch lớp 3 hoặc router phải được dùng.

II.VLAN DÙNG RIÊNG

1.Giới thiệu

Các kỹ sư có thể thiết kế VLAN với nhiều mục đích. Trong nhiều trường hợp ngày nay, các thiết bị có thể nằm trong cùng một VLAN do cùng chung một vị trí đặt máy. Vấn đề bảo mật là một trong những yếu tố khác trong thiết kế VLAN: các thiết bị khác nhau trong các VLAN khác nhau không nhận được các thông tin broadcast. Thêm vào đó, việc chia các máy trạm ra các VLAN khác nhau sẽ dẫn đến yêu cầu dùng các router hoặc các switch nhiều lớp (multilayer switch) giữa các subnet và các kiểu thiết bị này thường có thêm nhiều chức năng bảo mật. Trong một vài trường hợp, nhu cầu tăng tính bảo mật bằng cách tách các thiết bị bên trong một VLAN nhỏ sẽ xung đột với mục đích thiết kế sử dụng các địa chỉ IP sẵn có.

Tính năng private VLAN của Cisco giúp giải quyết vấn đề này. Private VLAN cho phép một switch tách biệt các máy trạm và xem các máy trạm này nằm trên các VLAN khác nhau trong khi vẫn dùng duy nhất một IP subnet. Một tình huống phổ biến để triển khai private VLAN là trong các trung tâm lưu trữ dữ liệu của các nhà cung cấp dịch vụ. Nhà cung cấp dịch vụ có thể cài đặt một router và một switch. Sau đó, nhà cung cấp sẽ gắn các thiết bị từ các khách hàng khác nhau vào cùng một switch. Private VLAN cho phép nhà cung cấp dịch vụ dùng một subnet duy nhất cho cả toà nhà, cho các cổng khác nhau của khách hàng sao cho nó không thể giao tiếp trực tiếp trong khi vẫn hỗ trợ tất cả các khách hàng trong một switch duy nhất.

2.Đặc điểm

Về mặt ý niệm, một private VLAN bao gồm các đặc điểm sau:

Các cổng cần giao tiếp với tất cả các thiết bị khác.

Các cổng cần giao tiếp với nhau và với các thiết bị khác, thường là router.

Các công giao tiếp chỉ với những thiết bị dùng chung.

Để hỗ trợ những nhóm cổng trên, một private VLAN bao gồm VLAN chính (primary VLAN) và một hoặc nhiều VLAN phụ (secondary VLAN). Các cổng trong primary VLAN được gọi là promicuous có nghĩa là nó có thể gửi và nhận các khung tin với bất kỳ các cổng nào khác, kể cả với những cổng được gán vào secondary VLAN. Các thiết bị được truy cập chung, chẳng hạn như router hay server thường được đặt vào trong primary VLAN. Các cổng khác, chẳng hạn như các cổng của khách hàng sẽ gắn vào một trong những secondary VLAN. Secondary VLAN thường có một trong hai dạng là VLAN dùng chung (community VLAN) và VLAN tách biệt (isolated VLAN). Các kỹ sư sẽ chọn lựa kiểu tùy thuộc vào thiết bị có là một thành phần của tập hợp các cổng cho phép gửi khung tin vào và ra (community VLAN). Còn kiểu cổng bị tách biệt (isolated port) sẽ không thể truyền đến các cổng khác ngoài VLAN.

|

Mô tả kiểu cổng nào có thể nói với cổng nào |

Cổng VLAN chính |

Cổng VLAN chung |

Cổng VLAN tách biệt |

|

Nói với các cổng trong kiểu VLAN chính (promiscuous port) |

Có |

Có |

Có |

|

Nói với các cổng trong VLAN phụ (hostport) |

Có |

Có |

Có |

|

Nói với các cổng trong VLAN phụ |

Có |

Không |

Không |

Bảng 2.1: Đặc tính của các cổng

III.GIAO THỨC TRUNG KẾ VLAN – VTP

1.Giới thiệu

VTP (VLAN Trunking Protocol) quảng bá các thông tin cấu hình VLAN đến các switch láng giềng để các cấu hình VLAN có thể được thực hiện trên một switch, trong khi tất cả các switch khác trong hệ thống mạng sẽ học thông tin VLAN này. VTP thường quảng bá các thông tin như định danh VLAN (VLAN ID), tên VLAN (VLAN name) và kiểu VLAN cho từng VLAN. Tuy nhiên, VTP thường không quảng bá bất cứ thông tin nào về các cổng được gắn vào từng VLAN, vì vậy cấu hình kết hợp cổng nào của switch với VLAN nào vẫn phải được cấu hình trên từng switch. Ngoài ra, sự tồn tại của VLAN ID được dùng cho private VLAN cũng được quảng bá, nhưng các thông tin chi tiết bên trong private VLAN cũng sẽ không được quảng bá bởi VTP.

|

Chức năng |

Chế độ Server |

Chế độ Client |

Chế độ Transparent |

|

Gửi ra các thông tin quảng bá VTP |

Có |

Không |

Không |

|

Xử lý các thông tin VTP nhận được để cập nhật cấu hình VLAN |

Có |

Có |

Không |

|

Trung chuyển các thông tin quảng bá của VTP |

Có |

Có |

Có |

|

Lưu thông tin VLAN trong NVRAM hay trong tập tin VLAN.dat |

Có |

Không |

Có |

|

Có thể tạo, thay đổi và xóa VLAN dùng các lệnh cấu hình |

Có |

Không |

Có |

Bảng 2.2: Các chế độ hoạt động của VTP

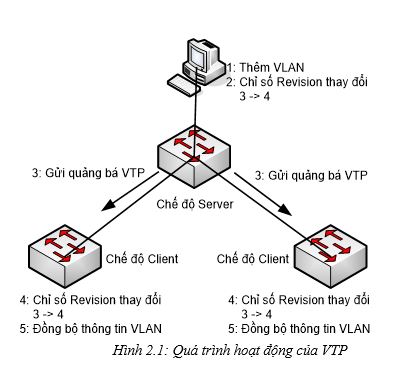

2.Các tiến trình VTP và chỉ số revision

Tiến trình cập nhật của VTP bắt đầu khi người quản trị thêm vào hoặc xóa cấu hình của VLAN trên VTP server. Khi cấu hình mới xuất hiện, VTP sẽ tăng giá trị VTP revision thêm 1 và quảng bá toàn bộ cơ sở dữ liệu VLAN với giá trị revision number mới. Khái niệm chỉ số VTP cho phép các switch biết khi nào có sự thay đổi trong cơ sở dữ liệu VLAN. Khi nhận được một cập nhật VTP, nếu chỉ số VTP trong cập nhật VTP là cao hơn chỉ số revision number hiện hành, switch sẽ cho rằng có một phiên bản mới của cơ sở dữ liệu VLAN.

Mặc định switch của Cisco dùng chế độ server VTP nhưng switch sẽ không gửi các cập nhật VTP cho đến khi nào nó được cấu hình thông tin về tên miền VTP. Ở thời điểm này, server bắt đầu gửi các cập nhật VTP với các phiên bản cơ sở dữ liệu khác nhau và các chỉ số revision number khác nhau khi có thông tin cấu hình cơ sở dữ liệu VLAN thay đổi. Tuy nhiên các switch hoạt động chế độ client VTP thật sự không cần phải được cấu hình tên miền VTP. Nếu không được cấu hình, client sẽ giả sử là nó sẽ dùng tên miền VTP trong gói tin cập nhật VTP đầu tiên mà nó nhận được. Tuy nhiên, client vẫn phải cần cấu hình các chế độ hoạt động VTP. Khi cấu hình VTP, để tăng tính dự phòng, các hệ thống mạng dùng VTP thường dùng tối thiểu hai switch hoạt động chế độ server VTP. Trong điều kiện bình thường, một sự thay đổi về VLAN có thể chỉ thực hiện trên switch ở chế độ server và các server khác sẽ cập nhật sự thay đổi này. Sau khi cập nhật xong, server VTP sẽ lưu các thông tin cấu hình VLAN thường trực (ví dụ như trong NVRAM) trong khi client không lưu thông tin này.

Việc hỗ trợ nhiều server VTP gây ra một khả năng khác là việc vô tình thay đổi cấu hình VLAN của hệ thống mạng. Khi một switch hoạt động ở chế độ client VTP hoặc một transparent VTP kết nối lần đầu vào một hệ thống mạng thông qua kết nối trung kế, nó không thể ảnh hưởng đến cấu hình hiện tại bởi vì các chế độ hoạt động này không tạo ra các gói tin cập nhật VTP. Tuy nhiên nếu một switch mới hoạt động ở chế độ server VTP được gắn vào mạng thông qua kết nối trung kế, switch đó có khả năng thay đổi cấu hình VLAN của các switch khác bằng chính thông tin về VLAN của switch mới. Nếu switch mới có các đặc điểm sau, nó sẽ có thể thay đổi cấu hình các switch khác:

Kết nối là trung kế.

Switch mới có cùng tên miền VTP.

Chỉ số revision number cao hơn các switch hiện có.

Nếu mật khẩu của miền VTP đã được cấu hình và mật khẩu của switch mới thêm vào giống với mật khẩu này.

Chỉ số revision number và tên miền VTP có thể được thấy thông qua các phần mềm do thám. Để ngăn ngừa kiểu tấn công DoS dùng VTP, hãy cài đặt mật khẩu cho VTP. Mật khẩu này thường được mã hóa dạng MD5. Ngoài ra, vài nơi triển khai chỉ đơn giản dùng chế độ hoạt động của switch là transparent VTP trên tất cả các switch, ngăn ngừa switch khỏi việc lắng nghe các cập nhật VTP từ các switch khác.

3.Cấu hình VTP

VTP gửi cập nhật ra tất cả các kết nối trung kế (ISL hay Dot1q). Tuy nhiên, nếu theo chế độ mặc định, các switch sẽ trong chế độ server. Nếu không có tên miền VTP được cấu hình, switch sẽ không gửi ra các gói tin cập nhật VTP. Trước khi một switch có thể học thông tin VLAN từ các switch khác, ít nhất một switch phải hoạt động ở chế độ server VTP với cấu hình tối thiểu, đặc biệt là phải có tên miền của VTP.

4.Các VLAN bình thường và VLAN mở rộng

Một vài VLAN được xem là bình thường, trong khi một vài VLAN khác được xem là VLAN mở rộng. Các VLAN được xem là bình thường nếu số VLAN nằm trong khoảng từ 1 cho đến 1005 và có thể được quảng bá thông qua VTP phiên bản 1 và 2. Các VLAN này có thể được cấu hình trong chế độ cơ sở dữ liệu VLAN (VLAN Database) và được lưu trữ trong tập tin VLAN.dat chứa trong bộ nhớ flash. Các VLAN mở rộng sẽ trong tầm từ 1006 cho đến 4094. Tuy nhiên các VLAN này không thể được cấu hình trong chế độ VLAN database và không được lưu trong VLAN.dat hay không được quảng cáo thông qua VTP. Để cấu hình VLAN mở rộng, switch phải hoạt động ở chế độ transparent. Cả hai loại giao thức trung kế là ISL và dot1q đều hỗ trợ dãy VLAN mở rộng. Ban đầu, ISL chỉ hỗ trợ các VLAN bình thường, dùng 10 đến 15 bit trong header của ISL nhằm chỉ ra VLAN. Giao thức 802.1Q dùng 12 bit để chỉ ra thông tin VLAN, vì vậy hỗ trợ các VLAN mở rộng. Sau đó, Cisco điều chỉnh lại giao thức ISL dùng 12 bit để mang thông tin VLAN, vì vậy ISL cũng đã hỗ trợ các VLAN mở rộng.

5.Lưu trữ cấu hình VLAN

Các hệ điều hành IOS của switch Catalyst lưu thông tin VLAN và VTP ở một trong hai nơi; hoặc là trong bộ nhớ flash gọi là VLAN.dat hoặc trong running-config. Hệ điều hành IOS sẽ chọn vị trí của thông tin cấu hình dựa trên thông tin là switch được cấu hình trong chế độ server hay là transparent và một phần dựa vào thông tin là các VLAN là bình thường hay là mở rộng. Bảng dưới đây sẽ mô tả các chế độ cấu hình được dùng để cấu hình VLAN, chế độ VTP và dãy VLAN.

Xem thêm: Task List Là Gì Trong Tiếng Việt? Tra Từ Task List Là Gì

|

Chức năng |

Khi trong chế độ server |

Khi trong chế độ transparent |

|

Cấu hình các VLAN trong dãy VLAN bình thường |

Cả trong chế độ cấu hình VLAN database và chế độ config |

Cả ở chế độ cầu hình VLAN database và trong chế độ config |

|

Cấu hình các VLAN mở rộng |

Không thể |

Chỉ trong chế độ config |

|

VTP và các VLAN trong dãy VLAN bình thường được lưu trữ ở? |

VLAN.dat trong bộ nhớ flash |

Cả trong VLAN.dat và running config |

|

Các VLAN mở rộng được lưu trữ ở? |

Không được cho phép khi ở chế độ server |

Chỉ trong running-config |

Bảng 2.3: So sánh chế độ Server và Transparent

Khi switch khởi động lại, nếu chế độ VTP hoặc tên miền VTP trong file VLAN.dat và file config là khác nhau, thông tin trong file VLAN.dat sẽ được dùng. Đặc biệt, nếu bạn xóa file startup-config và khởi động lại switch, thực sự bạn không xóa các thông tin VLAN. Để thực sự xóa VLAN và cấu hình VTP, bạn phải dùng câu lệnh delete flash:VLAN.dat. Trong trường hợp ta dùng nhiều VTP server, nếu ta xóa file VLAN.dat trên một switch và khởi động lại nó ngay khi switch khởi động xong và hình thành kết nối trung kế, switch sẽ học lại thông tin VLAN cũ thông qua các gói tin cập nhật VTP từ các server VTP khác.

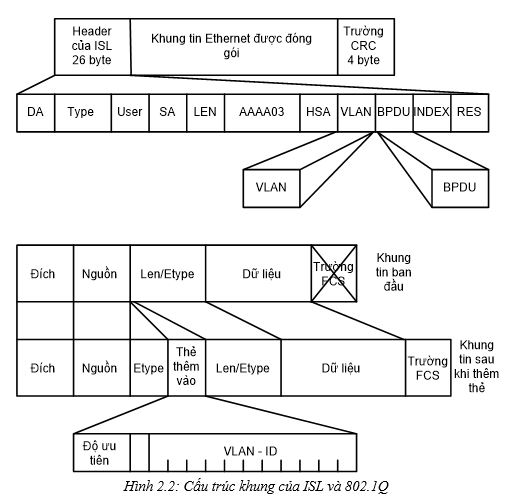

6.Chuẩn trung kế VLAN: ISL và 802.1Q

Kết nối trung kế VLAN (VLAN trunking) cho phép switch, router và ngay cả PC với các card mạng phù hợp gửi lưu lượng cho nhiều VLAN trên một kết nối đơn duy nhất. Để có thể xác định được một khung tin thuộc về VLAN nào, thiết bị một bên kết nối trung kế sẽ thêm vào header ban đầu của Ethernet. Phần thêm vào này sẽ chứa VLAN ID của VLAN. Nếu hai thiết bị cấu hình trunking, cả hai đầu phải thống nhất với nhau là dùng ISL hay dot1q (802.1Q).

Sự khác nhau giữa hai giao thức được thống kê ở bảng sau

|

Đặc điểm |

ISL |

802.1Q |

|

Kiểu VLAN được hỗ trợ |

VLAN bình thường và mở rộng |

VLAN bình thường và mở rộng |

|

Giao thức định nghĩa bởi |

Cisco |

IEEE |

|

Đóng gói khung tin ban đầu hay chỉ thêm thẻ (tag) |

Đóng gói |

Thêm thẻ |

|

Hỗ trợ VLAN dạng native |

Không |

Có |

Bảng 2.4: So sánh ISL và 802.1Q

ISL và 802.1q khác nhau ở cách mà các giao thức này thêm header vào khung tin trước khi gửi nó ra kết nối trung kế. ISL thêm vào 26 byte của header và 4 byte của trailer mới (để cho phép chứa giá trị FCS mới). Quá trình đóng gói header này dùng địa chỉ nguồn là địa chỉ của thiết bị thực hiện quá trình trung kế thay thế cho địa chỉ nguồn của khung tin ban đầu. ISL dùng địa chỉ đích là địa chỉ multicast 0100.0C00.0000 hoặc 0300.0C00.0000.

Kiểu trung kế 802.1Q chèn vào 4 byte của header ngay phía sau phần địa chỉ nguồn, được gọi là thẻ (tag). Các địa chỉ ban đầu của khung tin không bị ảnh hưởng. Thông thường, một card mạng Ethernet sẽ tìm thấy một trong hai trường Ethernet Type hoặc 802.3 ngay phía sau phần địa chỉ nguồn. Với dạng gán thẻ 802.1Q, hai byte đầu tiên trong phần địa chỉ chứa một giá trị là 0x8100, có ý nghĩa là chỉ ra khung tin bao gồm hearder của trung kế kiểu 802.1Q. Bởi vì 802.1Q không thực sự đóng gói khung tin, giao thức này thường được gọi là gán thẻ cho khung tin (khung tin tagging).

Đặc điểm của VLAN dạng native (Native VLAN) cho phép một switch cố gắng dùng kiểu trung kế 802.1q trên một cổng, nhưng nếu đầu thiết bị còn lại không hỗ trợ trung kế, lưu lượng của VLAN dạng native vẫn có thể được gởi trên kết nối. Mặc định, VLAN dạng native là VLAN 1.

7.Cấu hình ISL và 802.1q

Switch của Cisco dùng giao thức DTP để cố gắng tìm xem thiết bị đầu xa của kết nối có muốn hình thành trunking không. Nếu có, giao thức nào sẽ được dùng. Giao thức DTP hoạt động dựa trên các chế độ định nghĩa cho một cổng giao tiếp. Switch của Cisco dùng chế độ mặc định là desirable, trong đó switch sẽ gửi ra các thông điệp DTP và hy vọng rằng thiết bị đầu kia của kết nối sẽ trả lời lại bằng một thông điệp khác. Nếu một thông điệp trả lời được nhận, DTP có thể phát hiện cả hai switch có đồng ý chuyển sang kết nối trung kế hay không, và nếu có, giao thức nào sẽ được dùng. Nếu cả hai switch cùng hỗ trợ trung kế, giao thức ISL sẽ được dùng. Khi chế độ desirable được dùng, switch có thể chỉ cần kết nối với nhau và kết nối trung kế sẽ hình thành. Ta có thể cấu hình chi tiết các kết nối trung kế này và kiểm tra kết quả bằng lệnh show.

|

Lệnh |

Chức năng |

|

Switchport/no switchport |

Chỉ ra khi nào một cổng của switch là L2 hay L3 |

|

Switchport mode |

Cấu hình các thông số DTP |

|

Switchport trunk |

Cấu hình các thông số trunking nếu cổng là loại trunking |

|

Switchport access |

Cấu hình các thông số nếu cổng không là trunking |

|

Show interface trunk |

|

|

Show interface type number trunk |

Liệt kê các chi tiết cho một interface đặc biệt |

|

Show interface type number switchport |

Liệt kê các chi tiết cho một interface đặc biệt |

Bảng 2.5: Mô tả tập lệnh dành cho trung kế

IV.CÁC ĐẶC TÍNH MỞ RỘNG CỦA VLAN

1.Cho phép và ngăn cấm lưu lượng của các VLAN

Mặc dù kết nối trung kế có thể hỗ trợ cho các VLAN từ 1 đến 4094, có một vài cơ chế được dùng để giảm lưu lượng của một số VLAN chạy trên kết nối trung kế. Đầu tiên, các VLAN có thể bị cấm trên các kết nối trung kế khi dùng câu lệnh switchport trunk allowed. Ngoài ra, bất cứ một VLAN cũng phải được cấu hình trên switch trước khi VLAN đó được xem là active trên kết nối trung kế. Cuối cùng, VTP có thể ngăn cấm các VLAN ra khỏi kết nối trung kế, khi đó switch chỉ đơn giản không cần gửi các khung tin của VLAN đó lên trên kết nối trung kế.

Lệnh show interface trunk sẽ liệt kê các VLAN nằm trong từng nhóm. Các nhóm này liệt kê như sau:

Các VLAN được cho phép (allowed VLAN): Mỗi kết nối trung kế mặc định cho phép tất cả các VLAN. Tuy nhiên, các VLAN có thể bị xóa hoặc thêm vào danh sách các VLAN bằng cách dùng lệnh switchport trunk allowed.

Các VLAN được cho phép và được kích hoạt (Allow và active): Để được xem là active, một VLAN phải nằm trong danh sách cho phép của kết nối trung kế và VLAN phải tồn tại trong cấu hình VLAN của switch. Khi dùng PVST+, mỗi VLAN sẽ có một phiên bản chạy trên kết nối trung kế này.

Các VLAN được kích họat và không bị ngăn cấm: Danh sách này là một danh sách con của “allowed và active” và không có VLAN nào bị prune.

2.Tính tương thích của cấu hình trung kế

Trong phần lớn các hệ thống mạng, các kết nối trung kế được cấu hình dùng cùng một chuẩn trên toàn hệ thống. Ví dụ, thay vì cho phép giao thức DTP bắt tay kết nối trung kế, nhiều kỹ sư cấu hình thủ công và tắt giao thức DTP trên các cổng không phải là trung kế. Hệ điều hành IOS có vài lệnh gây ảnh hưởng lên một kết nối trở thành trung kế. Lệnh switchport mode và lệnh switchport nonnegotiate dùng để định nghĩa có hay không việc DTP cố gắng bắt tay hình thành kết nối trung kế. Thêm vào đó, cấu hình của các cổng của switch trên cả hai phía của kết nối sẽ chỉ ra kết nối trung kế có hình thành hay không.

|

Lệnh cấu hình trên một phía |

Tên viết tắt |

Ý nghĩa |

Để hình thành trung kế, đầu bên kia phải |

|

Switchport mode trunk |

Trunk |

Luôn luôn bật trung kế trên phía này của kết nối. Dùng DTP để giúp thiết bị đầu kia chọn lựa trung kế. |

On, Desirable, auto |

|

Switchport mode trunk Switchport nonnegotiate |

Nonegotiate |

Luôn luôn bật trung kế trên phía này của kết nối. Không gửi ra các thông điệp DTP. Phù hợp khi thiết bị còn lại không phải của Cisco |

On |

|

Switchport mode dynamic desirable |

Desirable |

Gửi ra DTP và bật trung kế nếu thành công |

On, desirable, auto |

|

Switchport mode dynamic auto |

Auto |

Trả lời lại các thông điệp DTP và bật trung kế nếu bắt tay thành công |

On, Desiable |

|

Switchport mode access |

Access |

Không bao giờ trở thành trung kế, gửi DTP để giúp đầu bên kia chọn lựa cùng một trạng thái |

Không bao giờ trở thành trung kế |

|

Switchport mode access Switchport nonegoatiate |

Access with nonegotiate |

Không bật trung kế, không gửi ra thông điệp DTP |

Không bật chế độ trung kế |

Bảng 2.6: Tập lệnh cấu hình chế độ trung kế

Nếu một kết nối trung kế thì kiểu trung kế sẽ được chỉ ra bởi câu lệnh switchport trunk encapsulation.

Cấu hình trung kế trên router

Kết nối trung kế có thể được dùng giữa một bên là router hoặc host và một bên là switch. Tuy nhiên router không hỗ trợ DTP vì vậy, ta phải cấu hình thủ công kết nối trung kế. Thêm vào đó, bạn phải cấu hình phía switch mới có thể bật chế độ trung kế được vì router không tham gia vào DTP.

Phần lớn các router cấu hình trung kế dùng cổng con (sub-interface) trong đó mỗi sub-interface thuộc về một VLAN. Các cổng con (sub-interface) là những cổng luận lý được tạo ra dựa trên các cổng vật lý. Các chỉ số của sub-interface không nhất thiết phải trùng với chỉ số VLAN ID mà nó thuộc về. Thay vào đó, phải có lệnh encapsulation trong từng sub-interface với số VLAN là một phần của lệnh này. Ngoài ra, một thiết kế tốt sẽ chỉ ra một subnet cho từng VLAN. Nếu router muốn chuyển các gói tin IP giữa các VLAN, router cần phải có một địa chỉ IP kết hợp với từng sub-interface.

Bạn có thể cấu hình VLAN dạng native trong một sub-interface hay dưới cổng vật lý của một router. Nếu cấu hình ở dưới sub-interface, bạn có thể dùng lệnh encapsulation dot1q VLAN-id native, trong đó từ khóa native có nghĩa là các khung tin của VLAN này sẽ không bị đóng thẻ.

Địa chỉ IP cũng phải được cấu hình trên sub-interface đó. Nếu bạn không cấu hình trên sub-interface, router sẽ giả sử VLAN dạng native sẽ kết hợp với cổng vật lý. Trong trường hợp này, lệnh encapsulation là không cần thiết trong cổng vật lý. Tuy nhiên, địa chỉ IP tương ứng phải được cấu hình trong cổng vật lý. Cũng lưu ý rằng router không có định nghĩa tường minh những VLAN nào là cho phép. Các VLAN được cho phép được ngầm định dựa trên các VLAN được cấu hình.

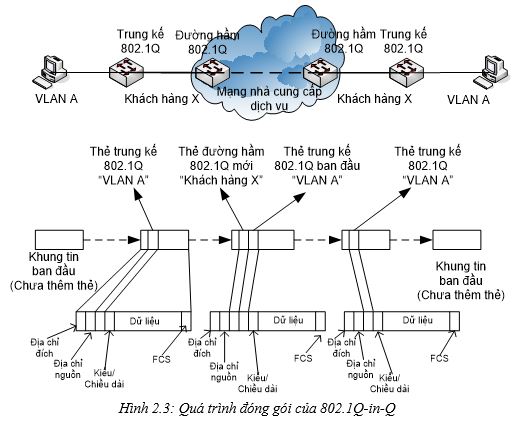

V.Cơ chế đường hầm 802.1Q-in-Q

Truyền thống, VLAN sẽ không vượt quá ranh giới mạng WAN. VLAN trong một mạng trường đại học sẽ giới hạn bởi các router dùng trên WAN. Ngày nay, có vài công nghệ đang bùng nổ cho phép truyền các lưu lượng VLAN trên hạ tầng mạng WAN bao gồm 802.1Q-in-Q, Ethernet trên nền MPLS (EoMPLS) và VLAN MPLS (VMPLS). Mặc dù được biết dưới tên gọi Q-in-Q hay còn gọi là giao thức đường hầm lớp 2, 802.1Q cho phép một nhà cung cấp dịch vụ bảo toàn các thông tin VLAN 802.1Q trên một hạ tầng WAN. Khi đó, VLAN sẽ thật sự trải rộng trên nhiều khu vực địa lý khác nhau.

Switch đầu vào của nhà cung cấp dịch vụ sẽ nhận khung tin 802.1Q, sau đó sẽ đánh dấu mỗi khung tin đi vào các cổng với một header của chuẩn 802.1Q mới. Trong trường hợp này, tất cả các khung tin của khách hàng sẽ được đánh dấu bằng VLAN 5 khi nó chạy trong mạng của nhà cung cấp dịch vụ. Khung tin của khách hàng 2 sẽ được đánh dấu bằng VLAN 6. Sau khi gỡ bỏ thẻ ở switch đầu ra, switch của khách hàng sẽ nhận ra khung tin ban đầu và có thể tìm ra được VLAN-ID một cách chính xác. Switch phía đầu nhận của khách hàng có thể chấp nhận các lưu lượng khác nhau của khách hàng dựa trên các thẻ thêm vào.

Xem thêm: Spacer Là Gì – Miếng Đệm Lốp Xe (Spacer) Những Vấn Đề Kỹ Thuật

Dùng Q-in-Q, một nhà cung cấp dịch vụ có thể cung cấp các dịch vụ VLAN ngay cả khi khách hàng dùng một VLAN trùng với VLAN ID của nhà cung cấp dịch vụ. Các khách hàng sẽ có nhiều cơ chế uyển chuyển hơn cho các tuỳ chọn thiết kế, đặc biệt là với mạng MetroEthernet. Hơn nữa, các giao thức như cdp, vtp có thể truyền trên dịch vụ này.