Vulnerability Management là gì?

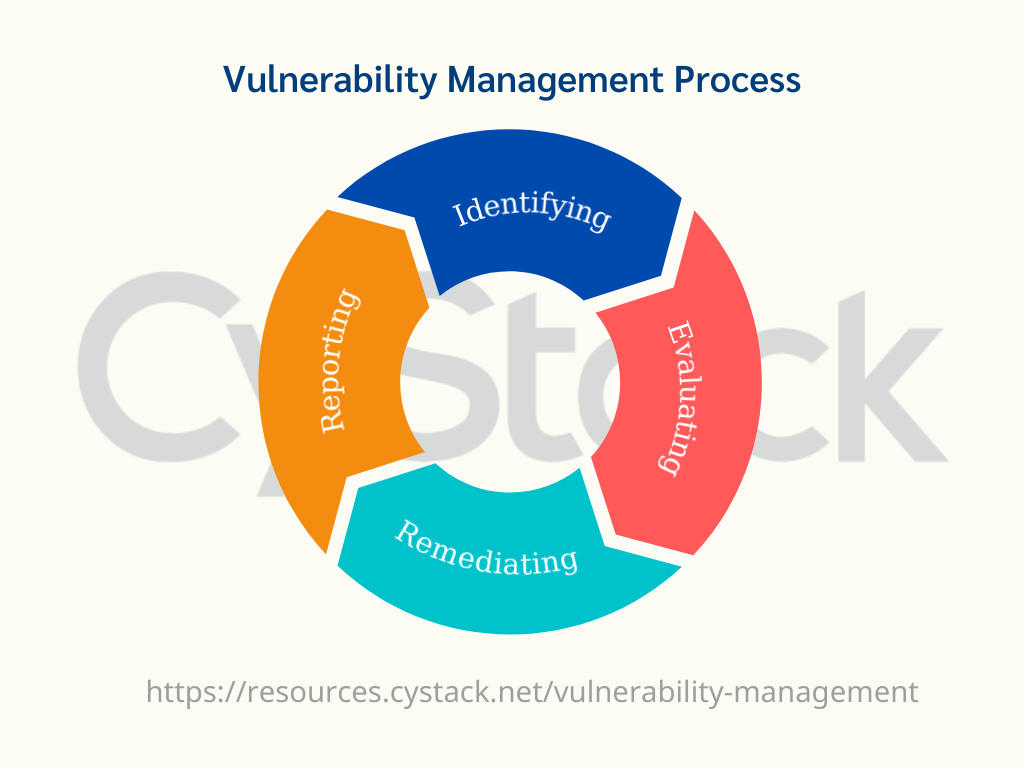

Trong an ninh mạng, Vulnerability Management (tạm dịch: Quản lý lỗ hổng) là một biện pháp giảm thiểu rủi ro an toàn thông tin có tính chu kỳ, bao gồm các bước:

xác định lỗ hổng;phân loại và đặt mức độ ưu tiên cho các lỗ hổng;khắc phục lỗ hổng;Làm báo cáo.

Đang xem: Vulnerability là gì, nghĩa của từ vulnerability, nghĩa của từ vulnerability

Lỗ hổng bảo mật là các điểm yếu của hệ thống, có thể bị kẻ xấu lợi dụng để thực hiện tấn công mạng gây mất dữ liệu, gián đoạn hệ thống. Quá trình tìm kiếm và khắc phục lỗ hổng bảo mật cần lặp đi lặp lại liên tục để đảm bảo hệ thống được ổn định, an toàn.

Quy trình Quản lý lỗ hổng tiêu chuẩn.

Vulnerability Management là một phần không thể thiếu trong chiến lược an toàn thông tin của các tổ chức có lượng tài sản số (digital assets) lớn, đặc biệt là doanh nghiệp công nghệ.

Vulnerability Management giúp tổ chức phát hiện và khắc phục các lỗ hổng bảo mật tồn tại trong phần mềm (website, mobile app, desktop app), hệ thống (mạng, hạ tầng đám mây), và các thành phần khác (mã nguồn, api,…). Qua đó, Vulnerability Management có thể làm giảm bề mặt tấn công của một tổ chức, giúp giảm thiểu rủi ro tổ chức bị tin tặc tấn công gây ảnh hưởng tới quá trình vận hành và kinh doanh.

Vulnerability Management platform

Vulnerability Management platform, hay Nền tảng quản lý lỗ hổng, là một công cụ giúp người dùng quản lý được tất cả các tài sản số (assets) và rủi ro từ các tài sản này. Các Nền tảng quản lý lỗ hổng thường được phân phối tới người dùng dưới dạng phần mềm SaaS (phần mềm dịch vụ), có thể truy cập và quản lý trực tiếp ngay trên nền tảng website.

Quy trình quản lý lỗ hổng

1. Xác định lỗ hổng

Xác định lỗ hổng (vulnerability identifying) là bước đầu tiên và quan trọng nhất trong quá trình Quản lý lỗ hổng. Bạn không thể quản lý lỗ hổng nếu như không phát hiện ra lỗ hổng nào!

Để phát hiện các lỗ hổng trên hệ thống, các Vul-management platform thường tích hợp một hoặc nhiều công cụ quét lỗ hổng tự động.

Vulnerability Scanner – Công cụ quét lỗ hổng

Những lỗ hổng đã biết (known vulnerabilities) có thể được phát hiện bởi các Công cụ quét lỗ hổng. Những lỗ hổng này bao gồm lỗi mở cổng dịch vụ, lỗi cấu hình hệ thống, bị lây nhiễm mã độc, lỗ hổng n-day.

Fuzzer – máy quét Fuzzing

Những lỗ hổng chưa biết như zero-day có thể được phát hiện bằng công nghệ quét fuzzing (hay fuzz testing). Các máy quét dạng fuzzer có thể phát hiện ra các lỗi dạng buffer overflow trong một số test case cụ thể.

Ngoài ra, các phương pháp tìm kiếm lỗ hổng bảo mật thủ công là rất cần thiết khi hệ thống trở nên phức tạp và chứa nhiều thông tin nhạy cảm.

Penetration Testing – Kiểm thử xâm nhập thủ công

Một cách hiệu quả khác để phát hiện ra các lỗ hổng khó là thông qua kiểm thử bảo mật thủ công. Pen-testing giúp phát hiện các lỗ hổng mà công cụ như Scanner hay Fuzzer bỏ sót. Phương pháp này cũng hiệu quả trong việc phát hiện ra các lỗ hổng business logic, thường khó tìm thấy bằng công cụ tự động. Pen-testing cũng cung cấp cho doanh nghiệp góc nhìn về an ninh hệ thống dưới con mắt của một hacker trong thế giới thực.

Chương trình Bug Bounty – sử dụng sức mạnh cộng đồng để tìm lỗ hổng

Các chương trình Săn lỗi bảo mật nhận tiền thưởng (Bug Bounty) là một phương pháp tối ưu để tìm lỗ hổng bảo mật trong phần mềm và hệ thống với mức chi phí hợp lý hơn so với Pentest truyền thống. Các tổ chức có thể tự tổ chức chương trình Bug Bounty hoặc sử dụng một nền tảng Bug Bounty chuyên nghiệp như WhiteHub.

Một nền tảng quản lý lỗ hổng hiệu quả sẽ có khả năng tích hợp tất cả các nguồn thông tin về lỗ hổng kể trên vào một kho dữ liệu duy nhất, một giao diện duy nhất. Từ giao diện này, người quản lý có thể nắm bắt được bức tranh bảo mật toàn cảnh của cả hệ thống CNTT của tổ chức.

Các nền tảng ưu việt còn có các analytics dashboard giúp phân tích các vùng nguy hiểm, xu hướng xuất hiện lỗ hổng trên khắp các bề mặt tấn công. Điều này rất quan trọng cho các bước sau của quy trình Quản lý lỗ hổng.

2. Đánh giá lỗ hổng

Việc xử lý 1, 2 hoặc 10 lỗ hổng không phải vấn đề với nhiều Đội ngũ bảo mật. Họ chỉ cần khắc phục từng lỗi một cho tới khi hệ thống không còn tồn tại lỗ hổng nào.

Xem thêm: Tradingview Là Gì ? Hướng Dẫn Sử Dụng Tradingview Chart Để Ptkt Chi Tiết

Tuy nhiên, khi số lỗ hổng lên tới 20, 30, 50, 100 lỗ hổng thì bài toán trở nên nan giải hơn. Tổ chức sẽ đối mặt với nguy cơ quá tải, không khắc phục kịp thời và có khả năng bị tấn công bởi kẻ khai thác. Chính vì vậy, một quy trình đánh giá lỗ hổng, hay phân loại và đặt mức độ ưu tiên cho các lỗ hổng là tối quan trọng.

Một số tiêu chí thường được sử dụng để phân loại lỗ hổng:

theo mức độ nguy hiểm (CVSS score);theo mức độ ảnh hưởng tới hệ thống & dữ liệu (bị chiếm quyền kiểm soát, gián đoạn hoạt động, bị đánh cắp dữ liệu quan trọng,…);theo bề mặt tấn công (thiết bị, ứng dụng, máy chủ, website,…)theo giai đoạn phát triển của sản phẩm (alpha, beta, launching…); v.v.

Một trong những thang điểm đánh giá lỗ hổng được sử dụng rộng rãi là Common Vulnerability Scoring System (CVSS). Đây là một framework mở, được coi là tiêu chuẩn ngành để đánh giá mức độ nghiêm trọng của các lỗ hổng thông dụng. Sử dụng thang đo này sẽ giúp doanh nghiệp đánh giá được phần nào mức độ ưu tiên của các lỗ hổng tìm thấy. Tuy vậy, để đánh giá toàn diện một lỗ hổng, cần phải xem xét mức độ ảnh hưởng của nó với một tổ chức cụ thể.

Dưới đây là một số câu hỏi có thể giúp đánh giá lỗ hổng sát với nhu cầu của tổ chức hơn:

Lỗ hổng này là thực hay false positive (báo động giả)?Lỗ hổng có thể bị khai thác trực tiếp qua Internet hay không?Việc khai thác là dễ hay khó?Có mã khai thác đã biết, đã công khai cho lỗ hổng này không?Tác động đến doanh nghiệp sẽ như thế nào nếu lỗ hổng này bị khai thác?Có bất kỳ biện pháp kiểm soát bảo mật nào khác được áp dụng làm giảm khả năng và / hoặc tác động của lỗ hổng này khi nó bị khai thác không?Lỗ hổng đã tồn tại trên hệ thống bao lâu?

Khi đã đánh giá các lỗ hổng bằng nhiều bộ lọc khác nhau, người quản lý có thể đặt mức độ ưu tiên cho các lỗ hổng nhằm phục vụ quá trình khắc phục và củng cố hệ thống tốt nhất.

3. Khắc phục lỗ hổng

Một khi các lỗ hổng đã được xác thực và phân loại, bước tiếp theo là xử lý các lỗ hổng theo kế hoạch. Có nhiều cách để khắc phục/xử lý các lỗ hổng:

Khắc phục hoàn toàn (remediation): Sửa hoàn toàn hoặc vá lỗ hổng bảo mật để nó không thể bị khai thác. Đây là cách xử lý lỗ hổng tốt nhất mà các tổ chức muốn đạt được.Bỏ qua (acceptance): Với một số lỗ hổng có mức độ nguy hiểm thấp, trong khi chi phí cần thiết để khắc phục cao hơn thiệt hại có thể bị gây ra bởi lỗ hổng, và không khắc phục chúng.

Các giải pháp quản lý lỗ hổng thường cung cấp phương pháp vá lỗ hổng nhanh chóng. Tuy nhiên do giới hạn của công nghệ, đôi khi đây không phải cách tốt nhất để vá một lỗ hổng.

Việc vá lỗ hổng vẫn cần tới đội ngũ bảo mật, chủ sở hữu của hệ thống, quản trị viên hệ thống.

Đôi khi việc vá lỗ hổng chỉ đơn giản là cập nhật phiên bản mới của phần mềm, hệ điều hành; đôi khi phức tạp hơn và yêu cầu can thiệp vật lý vào máy chủ của tổ chức.

Sau khi vá lỗ hổng, cần thực hiện kiểm tra lại bằng công cụ quét lỗ hổng để đảm bảo lỗ hổng đã thực sự được khắc phục. Nếu sử dụng dịch vụ Pentest Audit hoặc chương trình Bug Bounty, các pen-tester tìm thấy lỗ hổng sẽ có nhiệm vụ tái kiểm tra lỗ hổng đó cho tổ chức.

Không phải lỗ hổng nào cũng cần vá, một số lỗi có mức độ nghiêm trọng thấp có thể được bỏ qua để tiết kiệm thời gian và ngân sách.

4. Báo cáo lỗ hổng

Thực hiện đánh giá lỗ hổng thường xuyên và liên tục cho phép các tổ chức hiểu được tốc độ và hiệu quả của chương trình quản lý lỗ hổng bảo mật của họ theo thời gian. Các giải pháp quản lý lỗ hổng bảo mật thường có các tùy chọn khác nhau để xuất và hiển thị dữ liệu quét lỗ hổng bảo mật với nhiều loại báo cáo và Dashboard có thể tùy chỉnh. Điều này không chỉ giúp các nhóm CNTT dễ dàng hiểu kỹ thuật khắc phục nào sẽ giúp họ sửa chữa nhiều lỗ hổng nhất tốn ít công sức nhất, hoặc giúp nhóm bảo mật theo dõi xu hướng lỗ hổng theo thời gian trong các phần khác nhau của hệ thống, mà còn giúp hỗ trợ sự tuân thủ của các tổ chức đối với các tiêu chuẩn bảo mật trong nước và quốc tế.

Thay đổi để thích ứng

Mỗi ngày có hàng trăm lỗ hổng mới được tìm ra, các mối đe dọa internet liên tục thay đổi. Các tổ chức cũng liên tục thêm các thiết bị di động mới, dịch vụ đám mây hay các ứng dụng mới. Với mọi thay đổi đều có nguy cơ một lỗ hổng mới đã xuất hiện trong hệ thống của bạn, cho phép những kẻ tấn công xâm nhập và gây tổn hại đến công việc kinh doanh.

Xem thêm: Nghĩa Của Từ Subversion Là Gì ? Quản Lý Dự Án Phần Mềm Bằng Svn

Việc bảo vệ tổ chức của bạn khỏi những mối đe dọa này đòi hỏi một giải pháp quản lý lỗ hổng bảo mật có thể theo kịp và thích ứng với tất cả những thay đổi này. Nếu không có điều đó, những kẻ tấn công sẽ luôn đi trước một bước.